La comunidad de la red esta completamente equivocada. Mozilla Firefox no es el navegador mas seguro del mundo. Segun un reporte actualizado de NSS Labs el navegador mas seguro del mundo es Microsoft Internet Explorer 8. Según el reporte Microsoft Internet Explorer 8 obtuvo un 83% en las pruebas de bloqueo de phishing, Mozilla Firefox 3.5 obtuvo un 80% mientras que el peor navegador del mundo e mas inseguro es Safari 4 que solo obtuvo un 2% en las pruebas de bloqueo de phishing. Como ven una comunidad de millones de personas pueden estar equivocadas con respecto a cierto asunto solo por no investigar un poco mas y dejarse llevar por la opinion de los demas.

*NOTA: Aqui les dejo el enlace para el reporte: WEB BROWSER SECURITY PHISHING PROTECTION COMPARATIVE TEST RESULTS

Mostrando entradas con la etiqueta XSS. Mostrar todas las entradas

Mostrando entradas con la etiqueta XSS. Mostrar todas las entradas

A World Wide Web of Information

Hace unos dias navegaba por la red, cuando sin quere teclee mal cierta dirección. Como algunos les pudo haber pasado alguna ves, esta dirección te dirige a un portal desconocido. Esta vez me redirigio un portal tipo imitació de busqueda de Google. Lo mire por un instante y se me ocurrio probar si era vulnerable a XSS. Probe el método <PLAINTEXT>, y me resultó. Esto muestra como los portales, aún con lo avanzado en seguridad hoy en día son vulnerables a tan antiguos ataques.

0

comentarios

miércoles, 11 de noviembre de 2009

File Extension Not Found

Hace algunos dias buscaba el uso de cierta extensión, cuando me encontre con este portal que las describiria. Cuando me dio la curiosidad de saber si era vulnerable a XSS. Escribi el metodo <PLAINTEXT> y me dio positivo. Esto demuestra que ningun portal esta inmune de estas pequeñas, pero grandes vulnerabilidades.

0

comentarios

domingo, 25 de octubre de 2009

Conectar con la innovación

Estuve buscando unos ruteadores cunado me encontre con un campo de busqueda en su portal. Probe el argumento <PLAINTEXT>, y funciono. Esta es una gran compañia con una gran vulnerabilidad en su portal.

0

comentarios

miércoles, 23 de septiembre de 2009

Existencia De Iconos

He estado creando un sistema operativo en linea basado completamente en HTML, y para esto necesito algunos iconos. Entre a un portal en el que presenta unos iconos muy buenos y cuando voy a buscar mas me doy cuenta que este campo de busqueda puede ser vulnerable a ataques XSS, asi que entre el metodo <PLAINTEXT> el cual funciono a la perfeccion.

0

comentarios

martes, 21 de julio de 2009

Busqueda En Español

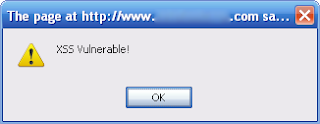

Hoy estuve buscando por algun portal que tuviera una vulnerabilidad XSS y encontre uno en el que la busqueda era solo para cosas en español o de España. Busque el XSS utilizando el metodo de <PLAINTEXT>; para verificar. Cuando de repente veo que es completamente vulnerable me puse a provar el metodo <script>alert("XSS Vulnerable!")</script> y tambien funciono. Este buscador es uno bastante famoso aunque solo en España.

0

comentarios

miércoles, 15 de julio de 2009

Anuncios De Banda Ancha

Hace unos minutos leia sobre todas estas restricciones que la Union Europea le ha puesto a Microsoft, cuando de repente me encientro con un anuncio en el cual me dice que introduzcca mi codigo postal para ver los mejores proveedores de banda ancha disponibles en mi area. Le inserte el metodo de XSS <PLAINTEXT> y me aparecio la gran vulnerabilidad en este campo de busqueda.

0

comentarios

lunes, 6 de julio de 2009

Buscar!

Bien, hace exactamente 3 minuto he encontrado un XSS en la pagina de nuestra ultima entrada. Estaba en su campo de busqueda. Utilize el metodo <PLAINTEXT> para el ataque.

0

comentarios

viernes, 26 de junio de 2009

Educación

Hoy como hace una hora estaba buscando entre algunos portales y encontre un XSS en los campos de busqueda de PBS, PBS Kids y en PBS Parents.

0

comentarios

miércoles, 3 de junio de 2009

Método HTTP TRACE permitido

En otras entradas hemos hablado acerca de el usar aplicaiones de terceros y el peligro de que estas tengan alguna vulnerabilidad de XSS o una puerta trasera en el que permita adquirir el rol de administrador de un portal o servidor, cambiar la contraseña e incluso editar el portal para demostrar que le fue posible hacer una jaqueca. En esta vulnerabilidad el metodo HTTP TRACE permite a un atacante explotar ciertos comandos atravez del navegdor de cualquier persona que este visitando el portal y tomar sus datos que son pasados atravez del navegador al servidor. Tales datos pueden ser encabezados HTTP o cookies que son utilizadas para autentificar alguna sesión de usuario a atacar.

Aqui dejo algunos whitpapers acerca de Cross-site tracing (XST)

Aqui dejo algunos whitpapers acerca de Cross-site tracing (XST)

0

comentarios

lunes, 25 de mayo de 2009

Noticias Editadas

A las 11:22 AM encontre una vulnerabilidad en el campo de busqueda de un diario mexicano. Trate de ver si era vulnerable primero por el metodo de escribir <PLAINTEXT> y medijo que no habia encontrado nada acerca de esa busqueda, o sea no es vulnerable a ese ataque. Entonces trate de hacerlo por el metodo de "/><script>alert("XSS Vulnerable!")</script> y de ese modo salio la ventana diciendome: XSS Vulnerable!

0

comentarios

lunes, 18 de mayo de 2009

Teléfonos Vulnerables

Hace unos minutos entre a el portal de una compañia de telefonos local y me encuentro con que su campor de busqueda es vulnerable. Probe ataques como el <PLAINTEXT> , "/><script>alert("XSS Vulnerable!")</script>. Esta compañia es una de renombre en mi país. Yo nunca me imagine que esta compañia sería vulnerable a valga la redundancia una vulnerabilidad tan tonta. Ya vemos que a todo es posible jugarle una jaqueca a cualquier portal de cualquier compañia y de cualquier tipo de seguridad.

0

comentarios

martes, 12 de mayo de 2009

<PLAINTEXT>

Estamos otra vez aqui y esta vez es muy especial. Esta vez he encontrado un XSS en nada mas y nada menos que la compañia que vende libros de profesionales para profesionales. Se trata de Apress, he encontrado una enorme vulnerabilidad la cual no ha sido descubierta por nadie aún. Quisiera decirles donde se encuentra pero por razones de seguridad me es imposible.

Solo puedo decirles que compañias como esta, que hacen libros de desarrolladores en los que explican como protegerse de estos atques deberian leer más los libro que desarrollan. Si pensaban que estas compañias eran seguras nunca lo han sido y nunca lo seran.

0

comentarios

martes, 21 de abril de 2009

Calendario

En estos dias estuvo verificando portales de la red con vulnerabilidades y me encontre con una que ya me habia sospechado existia. Se trata del calendario de un portal en la red que por sus caracteristicas javascript era para mi juicio altamente peligroso. Para mi sorpresa cuando verifique el portal por vulnerabilidades me encontre que la unica y mas importante estaba en el calendario. Peor aun como el calendario tiene infinitos años, meses y dias las probabilidades de un ataque son inminentes para el. He aqui como explotar una de las 608 vulnerabilidades de alto riesgo:

| Affected items |

| /quick_calendar.php |

| Details |

| The GET variable m has been set to 1>"><ScRiPt%20%0a%0d>alert(427106868739)%3B</ScRiPt> . |

| Request |

| GET |

|

|

| /quick_calendar.php?m=1>"><ScRiPt%20%0a%0d>alert(427106868739)%3B</ScRiPt>&y=2009&ran=9487

HTTP/1.0

|

Como este calendario es obra de terceros es probale que no lo probaron o buscaron por vulnerabilides en el y, ahi esta todo el portal asegurado, pero la cosa mas pequeña lo hace completamente inseguro, para el administrador y para la gente que lo visita ya que como siempre puede ser explotado por cierta persona.

0

comentarios

lunes, 6 de abril de 2009

XSS Vulnerable!

Esa es la frase que resalta cada vez que encuentro una pagina con un campo de busqueda que utiliza el metodo GET(method="get")para completar la accion de busqueda en el portal web. Campos de busqueda como este dejan que cierta persona pueda jugarle una jaqueca al portal web incrustandole codigos para redirigirla a una falsa(phishing), hacer que tu ordenador baje un gusano o incluso incrustarle un keylogger. Para verificar si el campo de busqueda es vulnerable se escribe esto en él:

"/><script>alert('XSS Vulnerable!')</script>

Hablare de como hacer un keylogger 2.0 en otra entrada, pero por ahora deben cuidarse de portales vulnerables a ataques XSS como los mencionados.

0

comentarios

miércoles, 1 de abril de 2009

Suscribirse a:

Entradas (Atom)