Buscar!

Bien, hace exactamente 3 minuto he encontrado un XSS en la pagina de nuestra ultima entrada. Estaba en su campo de busqueda. Utilize el metodo <PLAINTEXT> para el ataque.

0

comentarios

viernes, 26 de junio de 2009

GHDB:"inurl:*"

Bien, esta vez hablaremos de cuan provechoso podria ser para ciertas personas usar el GHDB. Hace un tiempo buscaba archivos que tuvieran correos electronicos o contraseñas y buscano con el comando en Google: inurl:emails.txt encontre que esta pagina tenia literalmente con 4903 correos electronicos en una lista uno por uno la cual parace infinita. Con esta lista cualquier spammer podria encontrar un paraiso. Por culpa de portales como este tu información personal podria estar comprometida en estos momentos. Verifica quiza tu correo puede estar en esta lista. He aqui el enlace para esta lista

Enumeración De Usuario

Esta vulnerabilidad no es tan comunmente escuchada en la red, ya que la mayoria de vulnerablidades que se pueden recordar son Inyecciones SQL, XSS, Validación de Entradas entre otros. En esta vulnerabilidad (user enumeration) el atacante mediante el medio de una forma de inicio de sesion o de contraseña olvidada el atacante pone un correo electronico al azar y el servidor por esta vulnerabilidad le dice al atacante si este correo existe o no. Gracias a esta vulnerabilidad se pueden hacer ataques como phishing, brute force, e otros ataques que pueden variar por atacante. Esta también es una de las razones por las cuales hay tantos correos basura. En mi opinion es una de las vulnerabilidades que en su mayoria no tiene arreglo inmediato.

0

comentarios

jueves, 18 de junio de 2009

Mapa Del Sitio

En la ultima entrada hablamos sobre el rastreo que hacen ciertos programas para saber el contenido de un portal. Hoy descubri que ese portal (del ultimo que hablamos) tiene un sitemap o mapa del sitio o portal. En el se encuentran todas las paginas .html, aún ahi se encuentra la pagina supuestamente temporal que contiene el enlace para el programa. Estos sitemaps o robots pueden ser peligrosos y comprometer ciertas paginas de un portal.

0

comentarios

miércoles, 17 de junio de 2009

Rastreo

El viernes entre al portal de un programa que deseaba desde hace mucho tiempo. Se me ocurrio la idea de rastrear o crawlear el portal en busca de que revelara directorios que en su interior tuvieran el programa. Segun ellos cuando pagas cierta cantidad ellos envian a tu correo electronico un enlace para la descarga que supuestamentees temporal, lo cual es totalmente falso. La pagina que era temporal (que encontre gracias al rastreador (crawler)) no era temporal simplemente ese era su titulo. Y ahi estaba, el enlace para la descarga del programa. Esto demuestra que es mejor alojar en otro servidor, archivos que pueden ser comprometidos por personas que deseen obtenerlo.

0

comentarios

lunes, 15 de junio de 2009

GHDB: Etiqueta De Inhabilitar

Hoy estuve buscando por vulnerabilidades en el nuevo buscador de Microsoft, Bing. No encontre algo de importancia. Encontre que el metodo de RASTRO estaba permitido y de lo que voy hablar, de el archivo robots.txt. Encontre que en este archivo, el archivo mismo le dice a los rastreadores de la red (o motores de busqueda) donde no debe de buscar. Esta etiqueta se le llama disallow tag. Esto le permite a las personas que no buscan hacer nada bueno saber donde buscar algo que la compañia no quiere que veas o sepas. Esta entrada es parte de una serie que hare de GHDB (Google Hacking DataBase).

0

comentarios

jueves, 11 de junio de 2009

Reemplazar Imagen

Hace como tres dias estuve verficando un portal del cual ya habia hablado antes. Verifique donde los administradores suben imagenes y esto no estaba protegido. Entonces verfique el codigo fuente de algunas de sus paginas y busque imagesnes que estuvieran en este directorio vulnerable. Cuando encontre una cree un archivo en Notepad con ese nombre y le cambie la extensión a como estaba en el portal (.png). Cuando busque la pagina en lugar de la foto no habia algo. Salia como si el enlace con la foto estuviese roto. Para confirmar que lo hise yo puse de nuevo la foto legitima u original que estaba en esa pagina y aparecio. Como ya ven estas zonas que no contienen contraseña pueden ser usadas incluso para difamar el portal y su gente.

0

comentarios

martes, 9 de junio de 2009

Educación

Hoy como hace una hora estaba buscando entre algunos portales y encontre un XSS en los campos de busqueda de PBS, PBS Kids y en PBS Parents.

0

comentarios

miércoles, 3 de junio de 2009

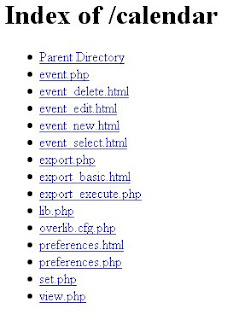

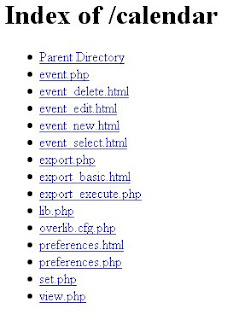

Index of /calendar

Hoy en la mañana estuve navegando por un portal universitario y me encontre con un calendario. Este calendario no tiene niguna vulnerabilidad sino que cuando entras a /calendar te sale un listado de todas las paginas que este contiene.

Como pueden ver se trata de que puedo administratar el calendario sin poner contraseña o nombre de usuario. Ademas de eso su versión de PHP era mas antigua que la 5.2.3, pero de esta ultima vulnerabilidad hablaremos mas tarde.

Como pueden ver se trata de que puedo administratar el calendario sin poner contraseña o nombre de usuario. Ademas de eso su versión de PHP era mas antigua que la 5.2.3, pero de esta ultima vulnerabilidad hablaremos mas tarde.

Como pueden ver se trata de que puedo administratar el calendario sin poner contraseña o nombre de usuario. Ademas de eso su versión de PHP era mas antigua que la 5.2.3, pero de esta ultima vulnerabilidad hablaremos mas tarde.

Como pueden ver se trata de que puedo administratar el calendario sin poner contraseña o nombre de usuario. Ademas de eso su versión de PHP era mas antigua que la 5.2.3, pero de esta ultima vulnerabilidad hablaremos mas tarde.

0

comentarios

martes, 2 de junio de 2009

Suscribirse a:

Entradas (Atom)